Blogg: Edge for Business

Modernisera hanteringen av Edge for Business. Del 1: Vad är Edge Management Service?

Det är i webbläsaren vi arbetar nuförtiden, mot både SaaS-appar och AI-agenter. Vi hanterar kritisk affärsinformation i CRM, ekonomisystem och HR-verktyg. Många användare fjärrarbetar dessutom från privata enheter.

Webbläsaren är idag användarnas främsta verktyg för åtkomst till sitt arbete. Fler och fler applikationer blir webbaserade och verksamhetssystem flyttas från traditionella servrar on-prem ut till molnet.

I den här bloggserien kommer vi att gå igenom hur vi kan använda Microsoft Edge Management Service för att säkra upp Edge for Business ordentligt.

- Del 1: Vad är Edge Management Service?

- Del 2: Modern hantering av Extensions och AI.

- Del 3: Säkerhet i Edge, från baselines till utökade säkerhetspolicies.

Edge Management Service

Edge Management Service är en portal i Microsoft 365 Admin Center där vi kan hantera och konfigurera inställningar för Edge.

- Logga in i admin.microsoft.com.

- Expandera Settings > Microsoft Edge.

- Rollen som krävs är Edge Administrator.

Edge Management Service vs. Intune

Ytterligare en portal alltså? Det går väl att styra inställningar för Edge med Intune? Ja, absolut! Men med Edge Management Service har Microsoft skapat ett enklare gränssnitt för att hantera alla inställningar. Faktum är att vi här kan se dels de policies som skapats i Edge Management Service, kallade Cloud Policies, och de vi skapat som Intune Policies.

Skillnaden mellan Cloud Policy och Intune Policy

Cloud Policies:

- Kan endast hanteras i Edge Management Service.

- Kräver inte en Intune-enrollad enhet, inställningarna kan appliceras överallt där användaren är inloggad. Alltså kan vi styra Edge både på BYOD-enheter och exempelvis Windows Server.

- Tilldelas endast till User Groups men vi ska längre fram i artikeln gå igenom hur vi kan använda Enrollment Tokens för att tilldela dessa även till Device Groups med Intune.

- Prioritization. När flera policys med olika inställningar som står i konflikt med varandra är tilldelade användaren är det den policy som är högst prioriterad som appliceras (värdet 0 är den högsta prioriteringen, 1 näst högsta och så vidare)

- Extensions. Tillägg hanteras på ett mycket enklare sätt och ger även användaren möjlighet att själv begära tillgång till olika Edge-tillägg genom Extension requests.

- Organization Branding. Konfigurera ett mer anpassat utseende i Edge genom att styra organisationsnamn, logga, accentfärg och även ikonen för Edge for Business!

- Support för nya inställningar. Det är samma Microsoft-team som skapar nya Security Baseline-inställningar för Edge som ligger bakom Edge Management Service så nya inställningar kommer att dyka upp snabbare här än i Intune.

Intune Policies:

- Kan hanteras i både Intune och Edge Management Service.

- Har möjlighet att använda Scope Tags och RBAC, något som inte går (än) i Edge Management Service.

- Kan tilldelas till både Device Groups och User Groups.

Hur appliceras policies?

Cloud Policies i Edge Management Service fungerar med andra ord på liknande sätt som MAM-policies. Inställningarna följer med användaren oavsett vilken enhet de loggar in i Edge på.

Edge kommer automatiskt att kontrollera mot Edge Management Service om det finns några konfigurationspolicies som är tilldelade användaren.

För att se vilka inställningar som har applicerats (och av vilken policy) kan vi surfa till edge://policy

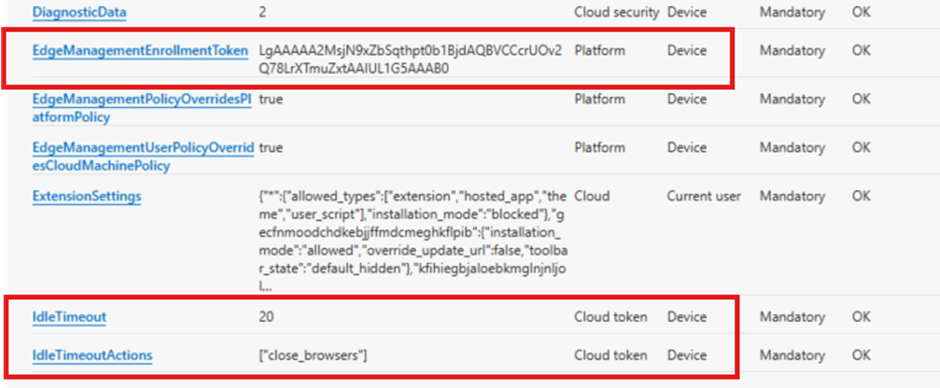

Här kan vi se vilken inställning som gjorts och till vilket värde den konfigurerats samt från var policyn kommer. Under kolumnen Source kan vi se:

- Platform, policies applicerade av Intune eller GPO.

- Cloud, policies applicerade från Edge Management Service.

- Cloud security, policies tillhörande Diagnostic Data.

Notera också hur vi kan se om policyn är applicerad på Device eller på Current user, beroende på vilken tilldelning som gjorts.

Synkning av policies sker på följande sätt:

- Direkt när användaren loggar in i Edge för första gången.

- Om det inte finns några tilldelade policies görs en ny kontroll efter 24 timmar.

- Om det finns tilldelade policies kommer Edge att applicera dessa och sedan kontrollera var 90:e minut efter förändringar.

- Om inga ändringar gjorts sedan förra kontrollen kommer Edge att kontrollera igen efter 24 timmar.

- Om Edge inte är igång när kontrollen är schemalagd kommer den göras så fort Edge startar igen.

- Om en policy innehåller fel kommer Edge att kontrollera varje gång Edge startas.

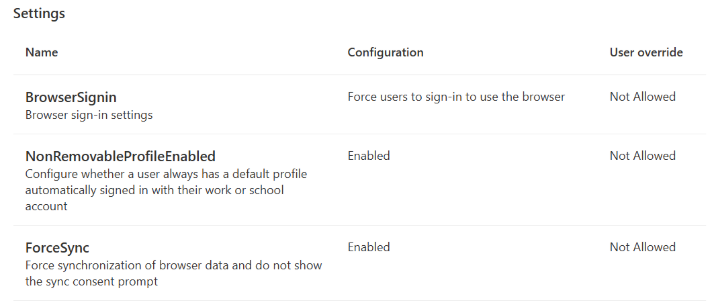

Tänk på! Användaren måste logga in i Edge med sitt konto i organisationens tenant för att Cloud Policies skall appliceras. Därför är det en bra idé att tvinga inloggning i Edge, vilket vi kan göra på hanterade enheter med följande Intune Policy:

- BrowserSignin =Force users to sign-in to use the browser

- NonRemovableProfileEnabled =Enabled

- ForceSync = Enabled

Konflikter mellan policies

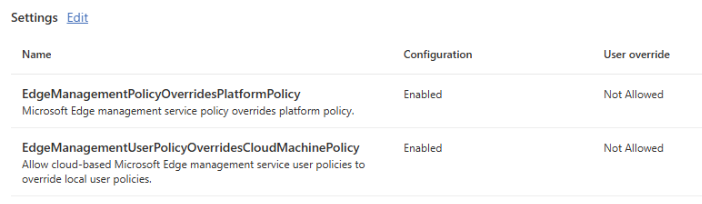

Cloud Policies från Edge Management Service appliceras på samma sätt som GPO, det vill säga att alla olika policies laddas ner och sedan utvärderas efter prioriteringsordning kring vilken policy som skall gälla. Finns det däremot policies från andra Policy Sources, som Intune till exempel, uppstår en konflikt. Vilken Policy Source som skall vinna kan vi styra med dessa inställningar:

- EdgeManagementPolicyOverridesPlatformPolicy = Enabled

Aktivera denna för att låta Edge Management Service vinna över policies applicerade från Intune eller GPO.

- EdgeManagementUserPolicyOverridesCloudMachinePolicy = Enabled

Aktivera denna för att låta Edge Management Service vinna över policies konfigurerade lokalt.

Device-tilldelning med Enrollment Token

Cloud Policies kan endast tilldelas till användare genom User Groups. Men om vi vill tilldela Cloud Policies till enheter genom Device Groups så går det faktiskt, även om det är lite pyssel.

Detta sker genom att koppla ihop Cloud Policyn med en Intune Policy genom ett särskilt ID, kallat EdgeManagementEnrollmentToken. Därefter kan vi tilldela Intune Policyn till en enhetsgrupp.

I vårt exempel vill vi tilldela policyn “Idle Timeout Actions” till en enhetsgrupp.

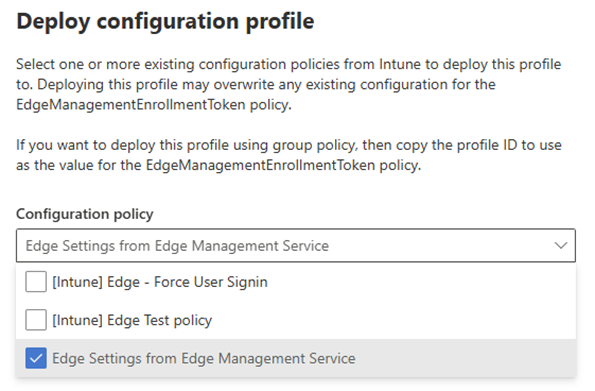

Markera kryssrutan för policyn och välj Deploy.

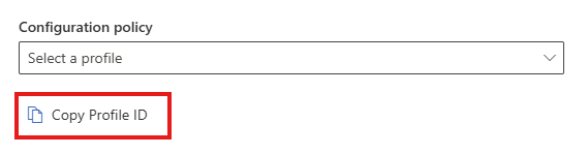

Nu kan vi antingen välja ut en existerande Intune Policy att “injicera” våra inställningar från Cloud Policy i, eller kopiera Profile ID för att manuellt lägga till detta i en ny Intune Policy.

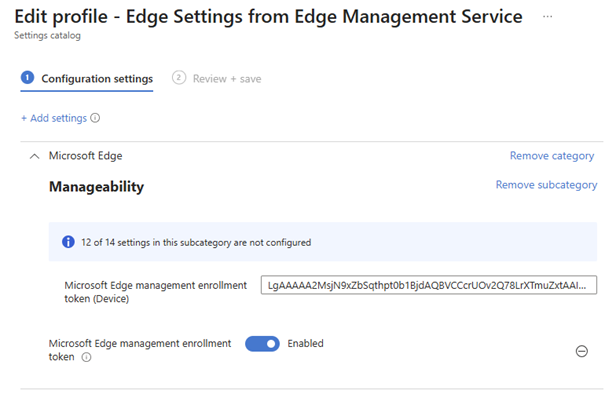

Oavsett metod så ska resultatet vara en Intune Policy med denna konfiguration:

Genom att aktivera Microsoft Edge management enrollment token och klistra in vår Cloud Policys Profile ID skapas en länk mellan de båda profilerna.

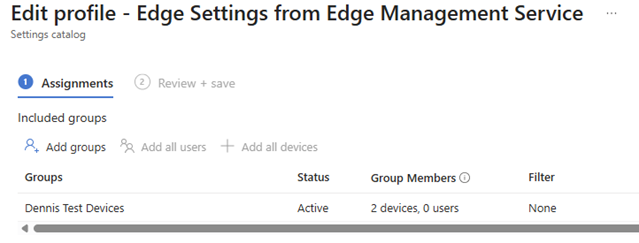

Nu kan vi skapa en tilldelning i Intune till en Device Group:

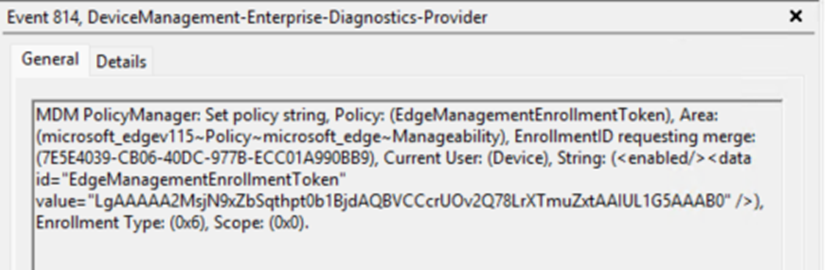

På klientenheten kan efter en synk kontrollera Event Viewer, under Applications and Services Logs > Microsoft > Windows > DeviceManagement-Enterprise-Diagnostics-Provider > Admin. Filtrera efter Event ID 814.

Kikar vi sedan i edge://policy kan vi dels se att vi har fått en inställning för EdgeManagementEnrollmentToken med det Profile ID som tillhör den Cloud Policy vi ville tilldela, samt de inställningarna från Cloud Policyn. Notera hur dessa kommer från en särskild typ av Source, nämligen Cloud Token och är även de applicerade för Device.

I nästa del av vår genomgång av Edge Management Service kommer vi att titta på hur, tillsynes, legitima Extensions vaknat upp som malware och vad vi kan göra för att hanterra tillägg i Edge på ett både användarvänligt och säkert sätt!

Vill du veta mer?

Tveka inte att ta kontakta med oss!