Nätfiskemetoder utvecklas hela tiden, så skyddar du dig!

Du har säkert stött på möjligheten att logga in i appar på din TV utan att behöva skriva in dina inloggningsuppgifter direkt på TV:n. Istället ombeds du att gå till leverantörens webbplats, logga in och ange en kod som visas på din TV. När detta är gjort blir du automatiskt inloggad. Det är precis denna typ av teknik som nu utnyttjas via nätfiskekampanjer mot användare i Microsoft 365, men då inte via din TV.

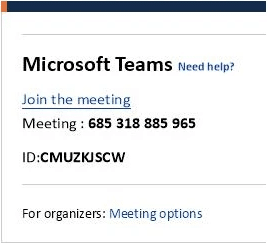

Ett vanligt tillvägagångssätt är att man blir kontaktade via mail eller Teams. Där blir du inbjuden till att delta i ett Teams-möte. Sedan skickar hotaktören en inbjudan och i den lägger man till ett ”ID” som inte brukar finnas i en mötesinbjudan.

När man väljer att ansluta till mötet så hamnar man inte i Teams utan på en sida där man ska uppge sitt ID (Device Code) för att enligt hotaktören få åtkomst. När man har gått igenom hela proceduren så slutar det med att hotaktören blir inloggad på ditt konto.

Olika autentiseringsmetoder

Missbruk av autentiseringsmetoder i Microsoft 365 kan utgöra en betydande säkerhetsrisk. Det är viktigt att vi är säkerhetsmedvetna och använder oss av de skyddsmekanismer som finns tillgängliga, som i detta fall Conditional Access där vi kan hantera hur och på vilket sätt man får logga in mot sin Microsoft 365-miljö. Metoden Device Code används ofta för att registrera enheter utan tangentbord, såsom Teams-rumssystem och rumsbokningsskärmar. I dessa syften är det helt legitimt men vi bör inte tillåta att våra slutanvändare kan använda denna metod utan istället hänvisa till användarnamn, lösenord och multifaktorsautentisering.

Hotaktören Storm-2372

Nyligen har Microsoft rapporterat om en nätfiskekampanj utförd av hotaktören Storm-2372, som utnyttjar autentiseringstypen Device Code för att lura användare att godkänna inloggningar till Microsoft 365. Du kan läsa mer om detta i Microsofts blogginlägg: Storm-2372 Device Code phishing campaign.

Hotaktörer har tidigare nyttjat denna typ av inloggning i begränsad omfattning men det har blivit mer aktiva nu på senare tid. Man kan enkelt förhindra denna typ av inloggning genom att aktivera en policy i Conditional Access. Då kan du säkerställa att endast godkända enheter och konton kan använda sig av Device Code för inloggning.

Risker med Device Code

- Inga MFA-krav: Standardinställningen tillåter inloggning utan multifaktorautentisering (MFA), vilket gör det enklare för angripare att utnyttja.

- Svårt att upptäcka: Eftersom inloggningen sker utan interaktivt användargränssnitt kan det vara svårt att identifiera.

Hur kontrollerar jag om vi använder detta idag?

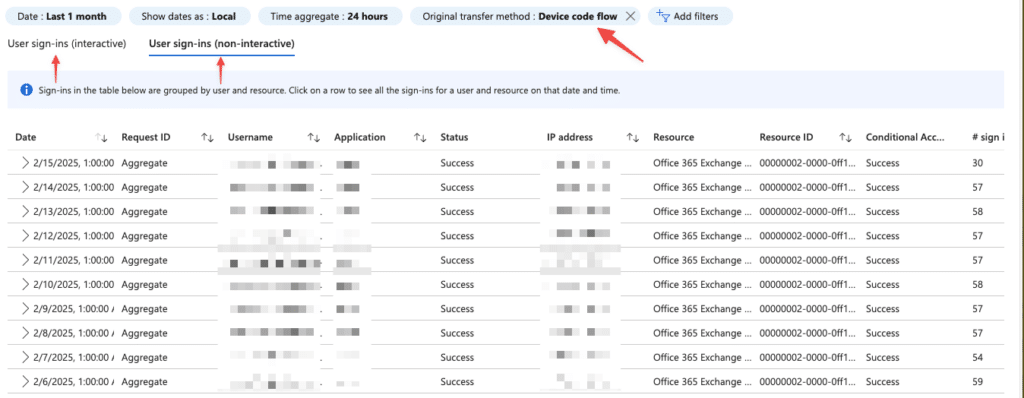

- Gå till https://entra.microsoft.com

- Identity -> Users -> All users

- Klicka på Sign-in logs

- Filtrera på 1 månad och sedan ”Original transfer method” -> ”Device code flow”

- Viktigt att ni kontrollerar både loggar från interactive samt non-interactive.

Hur skyddar vi oss?

- Kontrollera: Gå igenom era inloggningsloggar för att identifiera vilka konton som legitimt använder denna inloggningstyp.

- Gör undantag: Kontona som du har hittat ska placeras i en undantagsgrupp.

- Skapa policy: Skapa en BLOCK-policy i Conditional Access som förhindrar denna typ av inloggning men med undantag på gruppen som du nyligen skapade. Glöm inte att undanta dina konton för ”Break The Glass”.

Har ni några frågor så finns jag och mina kollegor tillgängliga för er.